Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Note: This feature may not be available in some browsers.

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Cyber-ketju: verkkovakoilu,kännyköiden ja wlanien seuranta, hakkerointi, virukset, DoS etc

- Viestiketjun aloittaja OldSkool

- Aloitus PVM

Kiina himoitsee teknologiaa, joka tunnistaisi jokaisen ihmisen kolmessa sekunnissa valvontakamerasta – Hanke on valtava tietoturvariski, sanoo professori

https://www.hs.fi/ulkomaat/art-2000005420311.html?share=d8776e1a4c5154e776a508a494df85ae

https://www.hs.fi/ulkomaat/art-2000005420311.html?share=d8776e1a4c5154e776a508a494df85ae

http://www.theregister.co.uk/2017/10/23/fbi_director_6900_phones_encryption/The FBI has been locked out of almost 7,000 seized mobile phones thanks to encryption, director Christopher Wray has said.

Speaking at the International Association of Chiefs of Police conference in Philadelphia in the US, Wray lamented that device encryption kept the g-men out of “more than 6,900, that’s six thousand nine hundred, mobile devices … even though we had the legal authority to do so.”

"It impacts investigations across the board: narcotics, human trafficking, counterterrorism, counterintelligence, gangs, organized crime, child exploitation," he added.

Device encryption, where a mobile phone encrypts information stored on it, is a useful security measure in cases where phones are stolen. However, if a device owner arrested by police refuses to decrypt it, cops would have to crack the device to read messages stored on it.

The problem does not arise in the UK, where it is a criminal offence to refuse to give your password to State investigators.

Trump kai Hampurissa viela meinasi, etta yhdessa tata cyber- hommaa hoidellaan:

Last month, DHS ordered civilian agencies to remove anti-virus tools made by the Russian [Kaspersky] company. Now DOD is following suit.

- ensin siis Homeland Security, ja nyt PV perassa

Last month, DHS ordered civilian agencies to remove anti-virus tools made by the Russian [Kaspersky] company. Now DOD is following suit.

- ensin siis Homeland Security, ja nyt PV perassa

Tuohon hankkeeseen liittyy sekin, etta rahasakot jaavat vanhanaikaisiksi. Sensijaan saa rikkeista pisteita, ja pistemaaran mukaan suljetaan pois yhteiskunnan tarjoamista palveluista. Tama "yleinen wc, joissa kasvojentunnistusta käytetään wc-paperin säännöstelyyn. Jos joku hakee paperia liian usein, kone tunnistaa kasvot eikä anna paperia." ei sentaan tuota pisteita, tai niiden murto-osia, mutta ei parane lahtea kaupungille vatsa loysalla.Kiina himoitsee teknologiaa, joka tunnistaisi jokaisen ihmisen kolmessa sekunnissa valvontakamerasta – Hanke on valtava tietoturvariski, sanoo professori

https://www.hs.fi/ulkomaat/art-2000005420311.html?share=d8776e1a4c5154e776a508a494df85ae

- ensin siis Homeland Security, ja nyt PV perassa

Poliittinen päätös. He tietävät että sorsan avaaminen ei mahdollisesti tuo esille mitään valtiollisia kytköksiä. Silti he painostavat koko masiinan voimin tämän asian päälle. Luulen, että Kaspersky häviää AV markkinoilta ainakin lännessä. Idässä se pysyy vallassa F-Securen kaltaisena tutkijana taikka sulautuu yhteen johonkin toiseen yhtiöön. Homma kuitenkin on että siinä samalla menee heidän viruspankkinsa ja tutkimusaineistonsa.

Viimeksi muokattu:

http://www.theregister.co.uk/2017/10/25/kaspersky_nsa_keygen_backdoor_office/Earlier this month, it was alleged Russian intelligence services were able to search computers running Moscow-based Kaspersky's antivirus tools, allowing the snoops to seek out foreign intelligence workers and steal secrets from their hard drives.

The NSA employee's home PC was one of those tens of millions of machines running Kaspersky antivirus. Kaspersky was, therefore, accused of detecting the American cyber-weapons on the PC via its tools, tipping off Kremlin spies, and effectively helping them hack the machine to siphon off the valuable vulnerability exploits.

Well, not quite, says Kaspersky.

According to the Russian security giant, the staffer temporary switched off the antivirus protection on the PC, and infected his personal computer with malware from a product key generator while trying to use a bootleg copy of Office.

Later, once reactivated, Kaspersky's software searched the machine as usual, removed the trojanized key-gen tool, found the secret NSA code during the scan, and uploaded it to Kaspersky's cloud for further study by staff.

ROFL

Once in the hands of a reverse-engineer, it became clear this was leaked NSA software. The CEO Eugene Kaspersky was alerted, copies of the data were deleted, and "the archive was not shared with any third parties," we're told.

Kaspersky's argument is that anyone could have abused the backdoored key generator to remotely log into the machine and steal the secrets the NSA employee foolishly took home, rather than state spies abusing its antivirus to snoop on people.

Kaspersky does share intelligence of upcoming cyber-security threats, such as new strains of spyware and other software nasties, with its big customers and governments. However, in this case, it is claimed, the American tools went no further, the argument being that if the Russians got hold of the leaked exploits, it wasn't via Kaspersky Lab.

Varmasti tallain "Kaspersky's argument is that anyone could have abused the backdoored key generator to remotely log into the machine and steal the secrets the NSA employee foolishly took home, rather than state spies abusing its antivirus to snoop on people."

mutta kege-bee'han on kaynyt kolkuttelemassa heidan toimistojensa ovia, siihen ei paljon ohjelmat auta. Se, etta johtohenkiloita on pidatetty maanpetos-epailyksin voi olla

A peitetarina (paastetaan heti pois, mutta viedaan aineistot ihan eri labraan), tai

B tapa kiristaa heita (ja koko yhtiota) yhteistoimintaan

mutta kege-bee'han on kaynyt kolkuttelemassa heidan toimistojensa ovia, siihen ei paljon ohjelmat auta. Se, etta johtohenkiloita on pidatetty maanpetos-epailyksin voi olla

A peitetarina (paastetaan heti pois, mutta viedaan aineistot ihan eri labraan), tai

B tapa kiristaa heita (ja koko yhtiota) yhteistoimintaan

Hyvät turvallisuusprotokollat NSA:lla, jos yksittäinen henkilö voi viedä töitä kotiin... joo, tökkää vaan usbitikku kiinni ja sillähän ne kätevästi siirtyy... työntekijälle joka on joutunut warettamaan officen, kun työnantajalla ei ole varaa lailliseen... joo-o...

Hyppösen kommentti tuosta Kaperskyn tietojen tuhoamisesta kertoi paljon. Ehkä siihen joku uskoi.

Hyppösen kommentti tuosta Kaperskyn tietojen tuhoamisesta kertoi paljon. Ehkä siihen joku uskoi.

Onko se taalla, jossain?Hyppösen kommentti tuosta Kaperskyn tietojen tuhoamisesta

Vahan niinkuin heidan UM:ssaHyvät turvallisuusprotokollat NSA:lla, jos yksittäinen henkilö voi viedä töitä kotiin... joo, tökkää vaan usbitikku kiinni

UBS:ssa (siis tuo sijoituspankki) usbitikku-ongelma ratkaistiin niin, etta tilattiin herkille alueille kayttoon 3000 sellaista PC:ta, joihin ei saa tikkuja kiinni millaan ilveella. Nykyaanhan tietovuodot pystytaan paikantamaan ja jaljittamaan ihan eri tavalla, mutta ihan hyva aloittaa ennalta estamisesta.

Jenkkilan uusi strategia... coming to a channel near you, soon!

Those three components are: improving the security of federal government computer networks; leveraging government resources to better secure critical infrastructure, such as hospitals, banks and financial firms; and establishing norms of good behavior in cyberspace and punishing bad behavior.

Hallinto; kriittisen siviili-infran toimien tukeminen ja kolmanneksi:

-tuo on hyva

- servereista niin monet ovat siellapain, etta saattaa jopa purra (?)

Those three components are: improving the security of federal government computer networks; leveraging government resources to better secure critical infrastructure, such as hospitals, banks and financial firms; and establishing norms of good behavior in cyberspace and punishing bad behavior.

Hallinto; kriittisen siviili-infran toimien tukeminen ja kolmanneksi:

-tuo on hyva

- servereista niin monet ovat siellapain, etta saattaa jopa purra (?)

Onko se taalla, jossain?

Vahan niinkuin heidan UM:ssa

UBS:ssa (siis tuo sijoituspankki) usbitikku-ongelma ratkaistiin niin, etta tilattiin herkille alueille kayttoon 3000 sellaista PC:ta, joihin ei saa tikkuja kiinni millaan ilveella. Nykyaanhan tietovuodot pystytaan paikantamaan ja jaljittamaan ihan eri tavalla, mutta ihan hyva aloittaa ennalta estamisesta.

tuosta ctg:n postauksesta linkki The Registeriin löytyy twitterit, mutta pistetään tännekin.

"Hey @mikko:

If the source code/build tree for nation state malcode fell in your lap would you even dream of deleting it?"

"@mikko:

I might dream about telling everyone that I deleted it."

Ennenwanhaan ja nykyisinkin tuo usbiongelma ratkaistaan putkilolla pikaliimaa... sitä liittimiin ja lets menoks. Tietty valvonta auttaa, PC1007: Connected USB-device on USB port 1.... Username:xxxxx@xxxxxxxx

Hauskoja nama huhumyllyt, jotka toimivat alle sekunnin viipeella

- tapaus on vuodelta 2014... ja virallistettu eilen

Hypposen lausumista suosikkini: Nama meidan tuotteet on hyvia, mutta ei naita ole NSA-proof tasolle suunniteltu

- oleellista "tasolle" ; toisinkuin jenkkilaiset vastaavat, joihin takaovet on rakennettu valmiiksi

; toisinkuin jenkkilaiset vastaavat, joihin takaovet on rakennettu valmiiksi

- tapaus on vuodelta 2014... ja virallistettu eilen

Hypposen lausumista suosikkini: Nama meidan tuotteet on hyvia, mutta ei naita ole NSA-proof tasolle suunniteltu

- oleellista "tasolle"

; toisinkuin jenkkilaiset vastaavat, joihin takaovet on rakennettu valmiiksi

; toisinkuin jenkkilaiset vastaavat, joihin takaovet on rakennettu valmiiksi

Tuota vastaava on sijoituspaatosten tekeminen Illanderin etusivun otsikoiden mukaan... otsikoissa ei ehka mitaan vikaa sinansa, mutta se hevonen ja tallin ovios ei niitä valvota kuin vasta iltapäivälehtien otsikoiden jälkeen

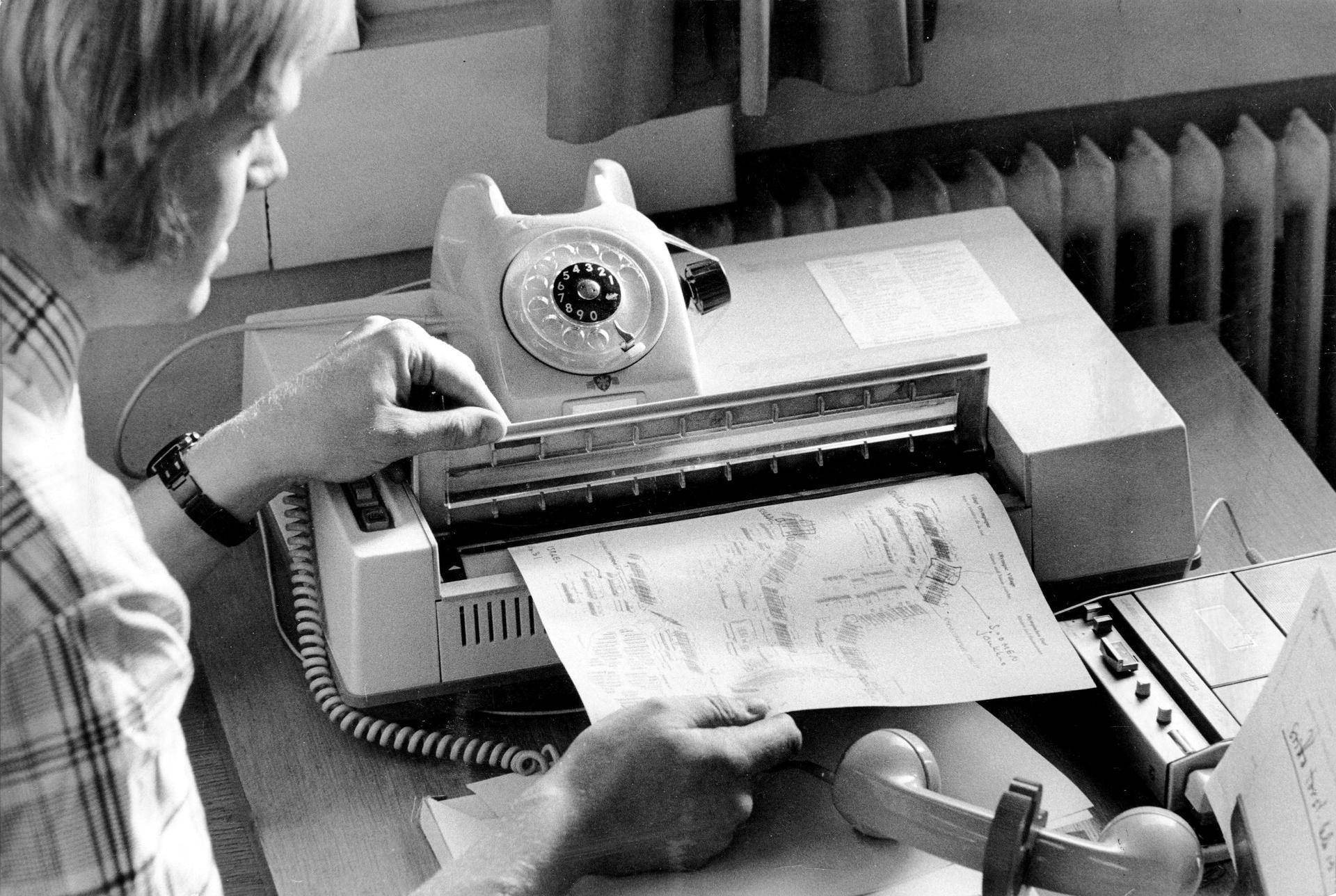

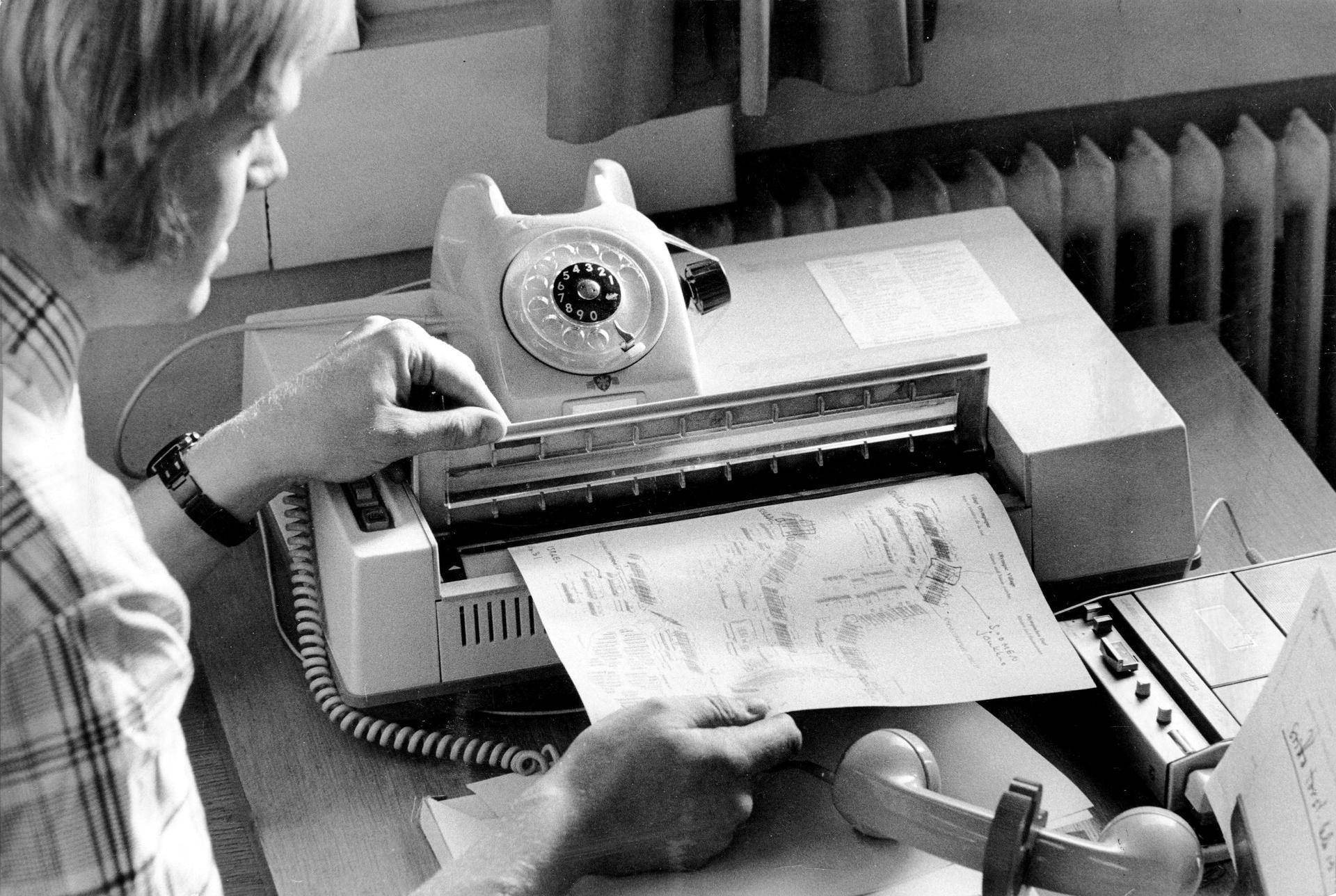

Faksi takaa tietoturvan – 50 vuotta vanha tekniikka päihittää suojaamattoman sähköpostin

HS:n kyselyyn vastanneita lukijoita ei harmita, että faksaaminen vähenee.

Telekopiointilaite eli faksi kuvattuna vuonna 1972. (KUVA: CAJ BREMER)

https://www.hs.fi/kotimaa/art-2000005428528.html

HS:n kyselyyn vastanneita lukijoita ei harmita, että faksaaminen vähenee.

Telekopiointilaite eli faksi kuvattuna vuonna 1972. (KUVA: CAJ BREMER)

https://www.hs.fi/kotimaa/art-2000005428528.html

Verkkovakoilua ei edes tarvita, kun poliisi tuntuu jakavan kaikille kaikki viestinsä presidenttien vierailutiedoista lähtien.

http://www.iltalehti.fi/kotimaa/201710302200496685_u0.shtml

http://www.iltalehti.fi/kotimaa/201710302200496685_u0.shtml

IL:

Poliisin oudot viestit kansalaiselle lähtivät Oulusta: ”Vuoto selvitetty, paikannettu ja estetty” - viestitulva ehti jatkua kuukauden

Maanantai 30.10.2017 klo 14.00

(INKA SOVERI)" style="margin-right: 0px; margin-left: 0px; padding-right: 0px; padding-left: 0px; color: rgb(102, 102, 102); text-decoration-line: underline;">

Ilmoitukset käsittelevät Lapin poliisipiirin tärkeimpiä tapahtumia. Osa epäillyistä rikoksista on ollut esillä myös julkisuudessa. (INKA SOVERI)

LUE MYÖS

Salaiset poliisiviestit lähtivät todennäköisesti Oulusta - näin johtokeskus kommentoi

Outo tietovuoto poliisissa: Pohjalaismiehen työkoneelle alkoi tulvia salaisia viestejä - arkaluontoista tietoa rikoksista reaaliajassa

Oulun poliisi selvittää, miksi heidän sisäisiä viestejään tulvi kansalaiselle. Pohjalaismies otti asiasta sunnuntaina Iltalehteen yhteyttä. Hän kertoi saaneensa arkaluontoisia rikosviestejä kuukauden päivät. Viestit lähtivät poliisin johtokeskuksesta. Viesteissä oli muun muassa Lapin poliisin arkaluontoisia tehtävätietoja. Lapin poliisi kuuluu Oulun johtokeskusalueeseen, joten epäily paikantui Ouluun.

Poliisilla on erilaisia viestiryhmiä, joiden vastaanottajina esimerkiksi tutkinnanjohtajat toimivat.

- Syy tälle vuodolle, eli miksi näitä poliisin sisäiseen viestintään liittyviä viestejä on päätynyt kansalaiselle, on selvitetty, paikannettu ja estetty, sanoo poliisilakimies Antti Räsänen Oulun poliisilaitokselta.

Aivan tarkka tapahtumien syy on kuitenkin vielä selvittämättä. Poliisi ei myöskään vielä tiedä, kauanko viestejä ehti vuotaa siviililiittymään.

- Syy on osittain selvittelyn alla. Jää arvioitavaksi ja jatkoselvittelyn piiriin, että minkälaisia vastuukysymyksiä asiaan kohdistuu.

Kysymykseen voi mahdollisesti tulla rikosepäilykin. Tarkemmin Räsänen ei siihen vielä ota kantaa.

- Yleisellä tasolla ainahan kun virkamiehet töitä tekevät, jos tuottamuksellisia virheitä on, niin se on mahdollista, mutta en halua vielä ottaa kantaa tämän tapauksen osalta. Lähinnä että liittyykö tähän jonkun virkamiehen laiminlyönti esimerkiksi.

Jatkui kuukauden

Pohjalaismies kertoi saavansa toistuvia poliisin sisäisiä viestejä tablettitietokoneeseensa. "Tiedlap" -koodilla välitetyt viestit ovat sisältäneet salassa pidettäviä tietoja väkivaltarikosten tapahtumapaikoista, poliisin toiminnasta ja tapausten tilannejohtajista.

Miehen uuteen liittymään ehti vuotaa poliisiviestejä pitkään. Viikonloppuisin niitä tuli hänen mukaansa useammin.

- Vuotokohta paikannettiin ja tukittiin. Nyt selvitellään, mikä osuus kenelläkin on ja minkälaista viestiä sinne on mennyt.

Kesällä Iltalehti uutisoi niin sanotusta Putin-vuodosta.

Oululaisnainen alkoi saada tietokoneelleen poliisin sähköposteja Venäjän presidentin Vladimir Putinin Suomen-vierailun yksityiskohdista.

- Silloin kyse oli näppäilyvirheestä. Nyt on kyse erityyppisestä asiasta. Vielä en tarkkaa syytä osaa sanoa. Tietoturva jatkuvasti kehittyy ja koko ajan nämä ovat tarkkailun alla, sanoo Räsänen.

Muita vastaavia vuotoja hänen tiedossaan ei ole.

ALEKSANTERI PIKKARAINEN

[email protected]

Luitteko?

Asunnoton mies loysi Lontoossa muistitikun katukaytavalta, meni kirjastoon ja avasi sen.

Arvohenkiloille kaytetyt reitit lentokentalta hallintokeskustaan, parhaat "vaijypaikat"...

- eika oltu edes kryptattu noita?? Sita se budjetin jatkuva leikkaaminen teettaa

Asunnoton mies loysi Lontoossa muistitikun katukaytavalta, meni kirjastoon ja avasi sen.

Arvohenkiloille kaytetyt reitit lentokentalta hallintokeskustaan, parhaat "vaijypaikat"...

- eika oltu edes kryptattu noita?? Sita se budjetin jatkuva leikkaaminen teettaa

https://www.sciencedaily.com/releases/2017/10/171030092912.htmUntil now, assessing the extent and impact of network or computer system attacks has been largely a time-consuming manual process. A new software system being developed by cybersecurity researchers at the Georgia Institute of Technology will largely automate that process, allowing investigators to quickly and accurately pinpoint how intruders entered the network, what data they took and which computer systems were compromised.

Known as Refinable Attack INvestigation (RAIN), the system will provide forensic investigators a detailed record of an intrusion, even if the attackers attempted to cover their tracks. The system provides multiple levels of detail, facilitating automated searches through information at a high level to identify the specific events for which more detailed data is reproduced and analyzed.

"You can go back and find out what has gone wrong in your system, not just at the point where you realized that something is wrong, but far enough back to figure out how the attacker got into the system and what has been done," said Wenke Lee, co-director of Georgia Tech's Institute for Information Security & Privacy.