https://arstechnica.com/cars/2019/06/spoofing-car-ai-with-projected-street-signs/After a recent demo using GNSS spoofing confused a Tesla, a researcher from Cyber@BGU reached out about an alternative bit of car tech foolery. The Cyber@GBU team recently demonstrated an exploit against a Mobileye 630 PRO Advanced Driver Assist System (ADAS) installed on a Renault Captur, and the exploit relies on a drone with a projector faking street signs.

The Mobileye is a Level 0 system, which means it informs a human driver but does not automatically steer, brake, or accelerate the vehicle. This unfortunately limits the "wow factor" of Cyber@BGU's exploit video—below, we can see the Mobileye incorrectly inform its driver that the speed limit has jumped from 30km/h to 90km/h (18.6 to 55.9 mph), but we don't get to see the Renault take off like a scalded dog in the middle of a college campus. It's still a sobering demonstration of all the ways tricky humans can mess with immature, insufficiently trained AI.

A Renault Captur, equipped with a Mobileye 630 Pro ADAS, is driven down a narrow university street. When a drone projects a fake speed limit sign on a building, the Mobileye 630 notifies its human driver that the speed limit has changed.

Ben Nassi, a PhD student at CBG and member of the team spoofing the ADAS, created both the video and a page succinctly laying out the security-related questions raised by this experiment. The detailed academic paper the university group prepared goes further in interesting directions than the video—for instance, the Mobileye ignored signs of the wrong shape, but the system turned out to be perfectly willing to detect signs of the wrong color and size. Even more interestingly, 100ms was enough display time to spoof the ADAS even if that's brief enough that many humans wouldn't spot the fake sign at all. The Cyber@BGU team also tested the influence of ambient light on false detections: it was easier to spoof the system late in the afternoon or at night, but attacks were reasonably likely to succeed even in fairly bright conditions.

Spoofing success rate at various levels of ambient light. Roughly speaking, the range shown here is twilight on the left to noon on a cloudy day at the right.

Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Note: This feature may not be available in some browsers.

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

ELSO (elektroninen sodankäynti) radiotaajuuksilla: radiotiedustelu, taajuushäirintä, EMP etc

- Viestiketjun aloittaja Pyllyvaltteri

- Aloitus PVM

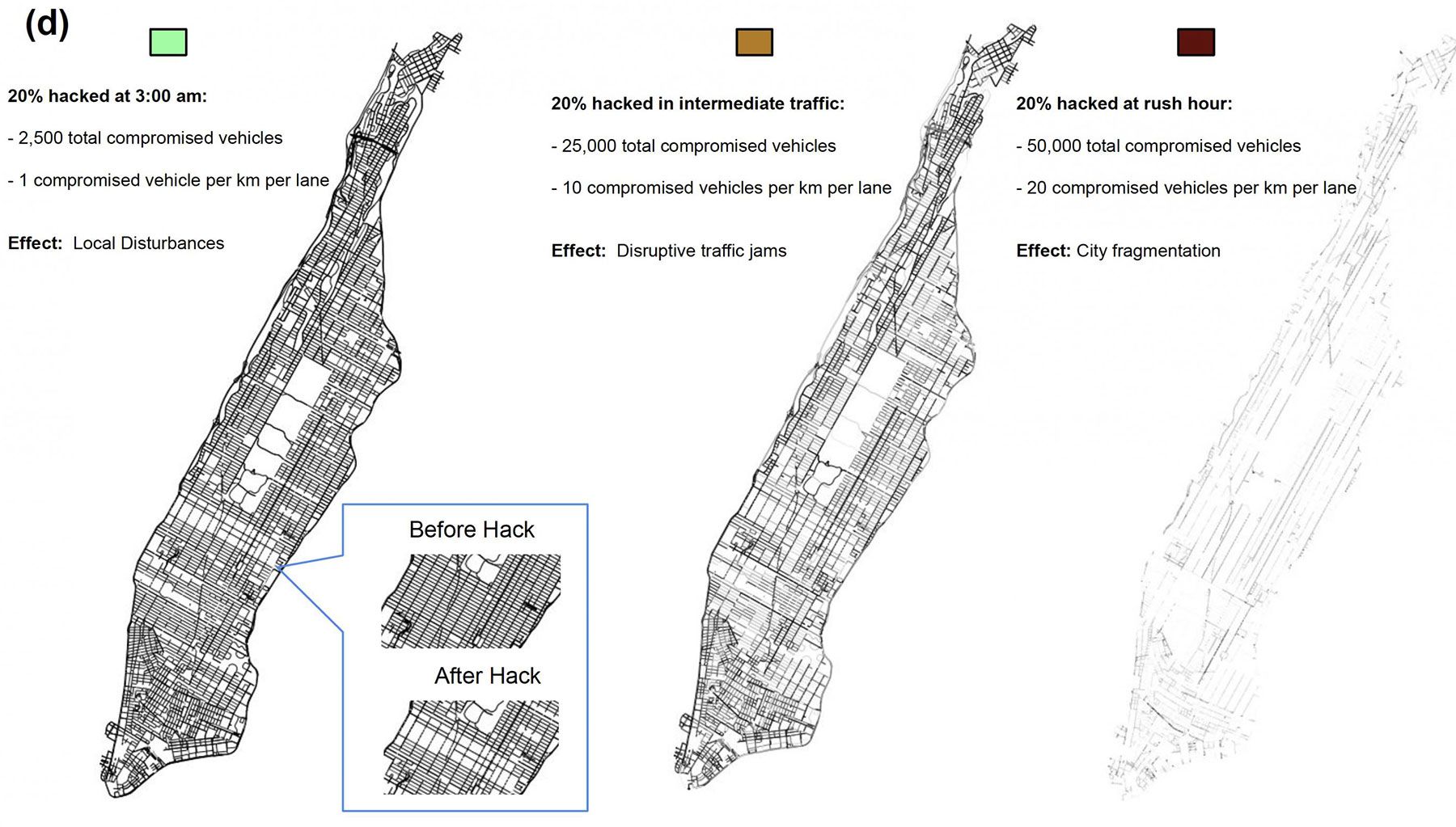

https://spectrum.ieee.org/cars-that-think/transportation/safety/hacking-gridlockIt doesn’t take much to turn rush hour traffic in Manhattan into a nightmare. According to a new study, hackers could bring traffic there to a complete standstill if they could randomly paralyze roughly 20 percent of all cars on the road at the height of rush hour.

For years, computer scientists have shown they can hack into cars remotely via the Internet. For example, in 2015, two researchers showed they could hack into a Jeep's brakes, steering, transmission, radio, air conditioning and wipers from afar using the Internet connection its entertainment system makes through Sprint's mobile network.

Extrapolating from these examples, physicist Peter Yunker at the Georgia Institute of Technology and his colleagues wanted to explore what might happen if hackers attacked not just single cars, but multiple vehicles simultaneously.

“What if many cars across the city within a very short amount of time suddenly stopped, blocking traffic?” Yunker says.

The researchers predicted that randomly stalling 20 percent of all cars during rush hour in Manhattan would result in total gridlock.

“This isn't just bad traffic where you are an hour late. It becomes impossible to get from point A to point B,” says Yunker. “You are completely surrounded by blocked roads. You have complete fragmentation of the city. This is especially concerning for emergency responders such as EMTs and firefighters who cannot reach their destinations to respond to an emergency.”

Not all cars on the road would need to be self-driving and Internet-connected for such paralysis to occur. For example, if 40 percent of all cars on the road in Manhattan were online and autonomous, hacking half of those would suffice.

Hanski

Respected Leader

Onko lpi-tutka tuttu?

Kommentoidaan näitä postauksia tänne ELSO-lankaan! Minusta venäläisten ELSO-kykyä liioitellaan julkisuudessa varsin surutta. Venäläinen ELSO tuntuu edelleen nojaavan vahvasti Brute Force -tyyppiseen lähestymiseen, jossa hurjalla lähetysteholla tukitaan staattisesti laaja taajuusalue. Tuon tyyppinen häirintä on toiminut hyvin jossain Syyriassa, jossa tärkein radioliikenne on kamelinkuljettajan 2G-GSM. Sen sijaan länsimaiseen nykyaikaiseen sotilasviestintään tuolla ei (pitäisi) olla kovinkaan suurta vaikutusta. Kunnon LPI-lähetin toimii kohinatason alapuolella ja laajalla taajuusalueella vaihtaen lähetystaajuuksia monimutkaisen algoritmin ohjaamana ja tuon pitäisi olla lähes immuuni brute force -häirinnälle.Parvilinkkien häirinnänkin kanssa taitaa olla vähän niin ja näin.

Onko foorumilla kukaan perehtynyt venäläiseen häirintäteknologiaan tarkemmin? Mielelläni lukisin tietoja esim. LPI-lähettimien häirintäkyvystä.

Häirinnänkestävän radioliikenteen suunnittelussa ja toteutuksessa vaaditaan vahvaa signaalinkäsittelyn osaamista ja tällaista löytyy yllin kyllin mm. Suomesta, Ruotsista, jenkeistä ja Israelista sekä siviili- että militääripuolelta. Sen sijaan Venäjältä mahdollinen osaaminen löytyy ainoastaan sotilastutkimuslaitoksista ja muutamilta sotilaspuolen laitevalmistajilta (Almaz-Antei).

Onko foorumilla kukaan perehtynyt venäläiseen häirintäteknologiaan tarkemmin? Mielelläni lukisin tietoja esim. LPI-lähettimien häirintäkyvystä.

On aika kiven takana ne tiedot, mutta pistän tänne kun tulee vastaan.

Patu

Kenraali

Etäisesti langan aiheeseen kuuluva uutinen:

www.is.fi

www.is.fi

Uusimaa: Porvoon torilla autojen ovet eivät auenneet – Traficom saapui paikalle ja löysi syyn kaupungintalosta

Osa Porvoon torille pysäköineistä autoilijoista on kohdannut kesän aikana oudon ongelman: auton ovet eivät lukkiudu eivätkä avaudu sähköisesti, vaikka kuinka painaisi kaukosäädöllä varustetun avaimen näppäintä.

Osa Porvoon torille pysäköineistä autoilijoista on kohdannut kesän aikana oudon ongelman: auton ovet eivät lukkiudu eivätkä avaudu sähköisesti, vaikka kuinka painaisi kaukosäädöllä varustetun avaimen näppäintä.

Lukitusongelman aiheuttivat kaupungintalon valtuustosalissa sijaitsevat äänestysnapit. Langattomasti toimiva äänestysjärjestelmä oli jäänyt lähettämään samaa taajuutta kuin mitä joidenkin autojen avaimet käyttävät. Häiriö poistui, kun äänestyslaite sammutettiin ja käynnistettiin uudelleen.

Solidsnake

Respected Leader

Tämän kun saisi toimimaan toisinpäin, voisi parkkeerata eduskunnan eteen.Etäisesti langan aiheeseen kuuluva uutinen:

Uusimaa: Porvoon torilla autojen ovet eivät auenneet – Traficom saapui paikalle ja löysi syyn kaupungintalosta

Osa Porvoon torille pysäköineistä autoilijoista on kohdannut kesän aikana oudon ongelman: auton ovet eivät lukkiudu eivätkä avaudu sähköisesti, vaikka kuinka painaisi kaukosäädöllä varustetun avaimen näppäintä.www.is.fi

Einomies1

Respected Leader

Sekoittiko Putin helsinkiläisten puhelimet? Navigaattorit sekoilivat ja kännykkä herjasi ongelmista

Kun presidentti Vladimir Putinin saattue oli tien päällä kohti Presidentinlinnaa, lukijan älypuhelimet sekosivat.

Helsinkiläismies istui puoli viiden jälkeen linja-autossa Helsingin Viikin kohdalla ja päätti tehdä testin kahdella matkassa olleella kännykällä.

Hetkeä aiemmin Venäjän presidentin Vladimir Putinin autosaattue oli lähtenyt kohti Presidentinlinnaa Helsinki-Vantaan lentokentältä. Helsinkiläismies testasi, toimivatko tietoliikenneyhteydet Venäjän presidentin läheisyydessä.

Hän avasi sekä työpuhelimensa että oman puhelimensa, Huawein ja Samsungin navigaattorit. Toinen väitti hänen olevan Viikin sijaan Espoon suunnalla, toinen taas Itäkeskuksen läheisyydessä.

– Ihan mielenkiinnoista halusin testata, että näinköhän siinä tapahtuu. Luin aiemmin jutun, jossa sanottiin että tällaista saattaa seurata, lukija sanoo.

Reilua puolta tuntia myöhemmin lukija viestitti IS:lle, että puhelimet alkoivat toimia jälleen normaalisti.

Muun muassa Helsingin Sanomat on kirjoittanut aiemmin, että Putinin mukana kulkee ”läpimitaltaan kilometrien laajuinen ilmatila”, jossa tietoliikenne sekoaa.

IS:n haastattelema henkilö ei ole havaintonsa kanssa yksin. Kun Putin saapui Presidentinlinnan luokse, IS:n alueella olevan toimittajan puhelimessa pyörinyt videolähetys katkesi.

Puhelin herjasi, että katkeaminen saattoi johtua “mainonnan esto-ohjelmasta tai häiriöistä tietoliikenteessä”, toimittaja kuvailee.

https://www.is.fi/kotimaa/art-2000006211732.html

Kun presidentti Vladimir Putinin saattue oli tien päällä kohti Presidentinlinnaa, lukijan älypuhelimet sekosivat.

Helsinkiläismies istui puoli viiden jälkeen linja-autossa Helsingin Viikin kohdalla ja päätti tehdä testin kahdella matkassa olleella kännykällä.

Hetkeä aiemmin Venäjän presidentin Vladimir Putinin autosaattue oli lähtenyt kohti Presidentinlinnaa Helsinki-Vantaan lentokentältä. Helsinkiläismies testasi, toimivatko tietoliikenneyhteydet Venäjän presidentin läheisyydessä.

Hän avasi sekä työpuhelimensa että oman puhelimensa, Huawein ja Samsungin navigaattorit. Toinen väitti hänen olevan Viikin sijaan Espoon suunnalla, toinen taas Itäkeskuksen läheisyydessä.

– Ihan mielenkiinnoista halusin testata, että näinköhän siinä tapahtuu. Luin aiemmin jutun, jossa sanottiin että tällaista saattaa seurata, lukija sanoo.

Reilua puolta tuntia myöhemmin lukija viestitti IS:lle, että puhelimet alkoivat toimia jälleen normaalisti.

Muun muassa Helsingin Sanomat on kirjoittanut aiemmin, että Putinin mukana kulkee ”läpimitaltaan kilometrien laajuinen ilmatila”, jossa tietoliikenne sekoaa.

IS:n haastattelema henkilö ei ole havaintonsa kanssa yksin. Kun Putin saapui Presidentinlinnan luokse, IS:n alueella olevan toimittajan puhelimessa pyörinyt videolähetys katkesi.

Puhelin herjasi, että katkeaminen saattoi johtua “mainonnan esto-ohjelmasta tai häiriöistä tietoliikenteessä”, toimittaja kuvailee.

https://www.is.fi/kotimaa/art-2000006211732.html

kukaan seurannut skannerin softaradion tms. kanssa millainen (gps)pimeys Putinin ympärillä kulkee?

Vähän epäilen. Putinin seuraaminen jonkun skannerin kanssa saattaa käydä terveyden päälle.

Putin kävi, sekosiko GPS?

GPS-ohjatut pommit ja droonit ovat uhka suurten maiden johtajille, samoin puhelimella räjäytettävät tienvarsipommit. Siksi Venäjän ja Yhdys...

Kunnon LPI-lähetin toimii kohinatason alapuolella...

Saisiko tähän selvennystä, mitä tällä tarkoitetaan?

https://www.armyrecognition.com/dse...case_gps_anti-jamming/spoofing_solutions.htmlKey exhibits include demonstrations of Orolia’s navigation warfare (NAVWAR) solutions; advanced military GNSS testing and simulation technology; and Resilient PNT products such as SecureSync, the only defense network Time and Synchronization Device approved by the US Defense Information Systems Agency (DISA) for government use.

Orolia has also presented a variety of mobile tactical and Combat Search and Rescue (CSAR) beacons, such as the renowned SARBE Evo line and SecureFind to support complex military missions and locate warfighters who are isolated, missing, detained or captured.

Global military operations rely on continuous, accurate GNSS signals and PNT information. Orolia’s comprehensive solutions deliver precise, secure battlespace communications, situational awareness and decision support for a wide range of mission-critical applications.

Orolia is the world leader in Resilient Positioning, Navigation and Timing (PNT) solutions that improve the reliability, performance, and safety of critical, remote or high-risk operations. With locations in more than 100 countries, Orolia provides virtually failsafe GPS/GNSS and PNT solutions to support military and commercial applications worldwide. Time and Location You Can Trust.

Einomies1

Respected Leader

Shadowy New Electronic Warfare System Has Been Installed On U.S. Navy 7th Fleet Ships

The mysterious modular system with a peculiar past is designated AN/SLQ-59 and has been quietly deployed on Asia-based U.S. surface combatants.

https://www.thedrive.com/the-war-zo...as-been-installed-on-u-s-navy-7th-fleet-ships

The mysterious modular system with a peculiar past is designated AN/SLQ-59 and has been quietly deployed on Asia-based U.S. surface combatants.

https://www.thedrive.com/the-war-zo...as-been-installed-on-u-s-navy-7th-fleet-ships

Nokia / Venäjä:

www.upguard.com

www.upguard.com

Telecommunications Breakdown: How Russian Telco Infrastructure was Exposed | UpGuard

A storage device containing 1.7 terabytes of information detailing telecommunications installations throughout the Russian Federation was exposed to the public internet.

www.upguard.com

www.upguard.com

Lapinukko

Respected Leader

Vähän epäilen. Putinin seuraaminen jonkun skannerin kanssa saattaa käydä terveyden päälle.

putindetector

Vihreä mies

Kersantti

Ukrainalaisjoukkojen käyttämät venäläisvalmisteiset radiolaitteet oli varustettu tappokytkimillä. Juttua myös radio- ja gps-häirinnästä Ukrainan sodassa:

www.tekniikkatalous.fi

www.tekniikkatalous.fi

Näin Venäjä harjoittaa elektronista sodankäyntiä - ukrainalaiseversti kertoo kokemuksia etulinjasta ja ”tappokytkimistä”

Käytetyt keinot vaihtelevat klassisesta häirinnästä aina puhelinten hakkerointiin.

Vihreä mies

Kersantti

Suomihan on kokoonsa nähden melkoinen tietoverkkoteknologian suurvalta. IT-osaaminen on meillä muutenkin kovalla tasolla. Jonkinmoisia kykyjä kyberiskuihin voisi siis kuvitella löytyvän. Osaamisesta asia ei jääne kiinni.Suomikin tod.näk. pystyy ainakin rajoitettuihin kyberiskuihin tarvittaessa.

Kustaanmiekka

Kenraali

Vaikka eletäänkin kännykkä ja ELSO-aikakautta, niin vanhassa vara parempi.

Sotilaan: "Vielä ollaan hengissä. Lähetä uudet villatöppöset ja lapsille haleja" -kirjettä ei pysty ELSOlla häiritsemään.

(häirintää voi toki ilmetä, jos posti lakkoilee )

)

Puolustusvoimien logistiikkalaitos testaa poikkeusolojen postijärjestelmää joulukuussa järjestettävässä Kainuun prikaatin Metso 19 -harjoituksessa.

Puolustusvoimien logistiikkalaitos testaa yhteistoiminnassa Postin kanssa poikkeusolojen postijärjestelmää ja siihen kuuluvaa puolustusvoimien kenttäpostijärjestelmää 2.–15.12. järjestettävässä Kainuun prikaatin johtamassa Metso 19 -harjoituksessa Vuosangassa.

Kenttäpostijärjestelmän tarkoituksena on mahdollistaa kirjepostin ja muiden lähetysten toimittaminen poikkeusoloissa puolustusvoimien taisteleviin joukkoihin kuuluville henkilöille.

Kenttäpostilla on suuri merkitys joukon taistelutahtoon, ja sillä ylläpidetään kotijoukkojen mielialoja. Sähköisten viestintävälineiden yleistymisestä huolimatta perinteisillä yhteydenpitovälineillä kuten postikortilla ja kirjeellä on edelleen poikkeusoloissa tärkeä rooli toimitusvarmuutensa ja lähetysturvallisuutensa vuoksi.

Kenttäpostijärjestelmä perustuu sotatoimialueella Puolustusvoimien logistiikkalaitoksen ja puolustushaarojen kenttähuoltojoukkojen ylläpitämään postiverkostoon sekä sotatoimialueen ulkopuolella Postin jakeluverkostoon.

Joulukuun Metso 19 -harjoituksessa testataan postin lähettämistä kenttäolosuhteissa toimivaan joukkoon kuuluville varusmiehille.

Testaukseen osallistuvat varusmiehet ovat saaneet ennen testausta kirjekuoren, kirjepaperin sekä ohjeen toimitettavaksi kotiin omaisilleen.

Varusmiesten omaisia on pyydetty lähettämään kirje varusmiehelle hänelle annettuun kenttäpostiosoitteeseen.

Harjoituksen aikana kenttäposti jaetaan taisteleville joukoille poikkeusolojen järjestelyjen mukaisesti.

Puolustusvoimien logistiikkalaitos testaa kenttäpostijärjestelmän toimintaa säännöllisesti sotaharjoitusten yhteydessä ja kehittää postiverkostoa ja sen toimintaa testauksen perusteella.

Kenttäpostilähetyksessä ei käytetä kenttäpostimerkkejä tai -postikortteja vaan tavallisia kortteja, kirjekuoria ja muita esipainettuja tuotteita.

Sotilaan: "Vielä ollaan hengissä. Lähetä uudet villatöppöset ja lapsille haleja" -kirjettä ei pysty ELSOlla häiritsemään.

(häirintää voi toki ilmetä, jos posti lakkoilee

)

)

Kenttäpostijärjestelmää testataan Metso 19 -harjoituksessa

puolustusvoimat.fi

Puolustusvoimien logistiikkalaitos testaa poikkeusolojen postijärjestelmää joulukuussa järjestettävässä Kainuun prikaatin Metso 19 -harjoituksessa.

Puolustusvoimien logistiikkalaitos testaa yhteistoiminnassa Postin kanssa poikkeusolojen postijärjestelmää ja siihen kuuluvaa puolustusvoimien kenttäpostijärjestelmää 2.–15.12. järjestettävässä Kainuun prikaatin johtamassa Metso 19 -harjoituksessa Vuosangassa.

Kenttäpostijärjestelmän tarkoituksena on mahdollistaa kirjepostin ja muiden lähetysten toimittaminen poikkeusoloissa puolustusvoimien taisteleviin joukkoihin kuuluville henkilöille.

Kenttäpostilla on suuri merkitys joukon taistelutahtoon, ja sillä ylläpidetään kotijoukkojen mielialoja. Sähköisten viestintävälineiden yleistymisestä huolimatta perinteisillä yhteydenpitovälineillä kuten postikortilla ja kirjeellä on edelleen poikkeusoloissa tärkeä rooli toimitusvarmuutensa ja lähetysturvallisuutensa vuoksi.

Kenttäpostijärjestelmä perustuu sotatoimialueella Puolustusvoimien logistiikkalaitoksen ja puolustushaarojen kenttähuoltojoukkojen ylläpitämään postiverkostoon sekä sotatoimialueen ulkopuolella Postin jakeluverkostoon.

Joulukuun Metso 19 -harjoituksessa testataan postin lähettämistä kenttäolosuhteissa toimivaan joukkoon kuuluville varusmiehille.

Testaukseen osallistuvat varusmiehet ovat saaneet ennen testausta kirjekuoren, kirjepaperin sekä ohjeen toimitettavaksi kotiin omaisilleen.

Varusmiesten omaisia on pyydetty lähettämään kirje varusmiehelle hänelle annettuun kenttäpostiosoitteeseen.

Harjoituksen aikana kenttäposti jaetaan taisteleville joukoille poikkeusolojen järjestelyjen mukaisesti.

Puolustusvoimien logistiikkalaitos testaa kenttäpostijärjestelmän toimintaa säännöllisesti sotaharjoitusten yhteydessä ja kehittää postiverkostoa ja sen toimintaa testauksen perusteella.

Kenttäpostilähetyksessä ei käytetä kenttäpostimerkkejä tai -postikortteja vaan tavallisia kortteja, kirjekuoria ja muita esipainettuja tuotteita.

OT:Vaikka eletäänkin kännykkä ja ELSO-aikakautta, niin vanhassa vara parempi.

Sotilaan: "Vielä ollaan hengissä. Lähetä uudet villatöppöset ja lapsille haleja" -kirjettä ei pysty ELSOlla häiritsemään.

(häirintää voi toki ilmetä, jos posti lakkoilee)

Kenttäpostijärjestelmää testataan Metso 19 -harjoituksessa

puolustusvoimat.fi

Puolustusvoimien logistiikkalaitos testaa poikkeusolojen postijärjestelmää joulukuussa järjestettävässä Kainuun prikaatin Metso 19 -harjoituksessa.

Puolustusvoimien logistiikkalaitos testaa yhteistoiminnassa Postin kanssa poikkeusolojen postijärjestelmää ja siihen kuuluvaa puolustusvoimien kenttäpostijärjestelmää 2.–15.12. järjestettävässä Kainuun prikaatin johtamassa Metso 19 -harjoituksessa Vuosangassa.

Kenttäpostijärjestelmän tarkoituksena on mahdollistaa kirjepostin ja muiden lähetysten toimittaminen poikkeusoloissa puolustusvoimien taisteleviin joukkoihin kuuluville henkilöille.

Kenttäpostilla on suuri merkitys joukon taistelutahtoon, ja sillä ylläpidetään kotijoukkojen mielialoja. Sähköisten viestintävälineiden yleistymisestä huolimatta perinteisillä yhteydenpitovälineillä kuten postikortilla ja kirjeellä on edelleen poikkeusoloissa tärkeä rooli toimitusvarmuutensa ja lähetysturvallisuutensa vuoksi.

Kenttäpostijärjestelmä perustuu sotatoimialueella Puolustusvoimien logistiikkalaitoksen ja puolustushaarojen kenttähuoltojoukkojen ylläpitämään postiverkostoon sekä sotatoimialueen ulkopuolella Postin jakeluverkostoon.

Joulukuun Metso 19 -harjoituksessa testataan postin lähettämistä kenttäolosuhteissa toimivaan joukkoon kuuluville varusmiehille.

Testaukseen osallistuvat varusmiehet ovat saaneet ennen testausta kirjekuoren, kirjepaperin sekä ohjeen toimitettavaksi kotiin omaisilleen.

Varusmiesten omaisia on pyydetty lähettämään kirje varusmiehelle hänelle annettuun kenttäpostiosoitteeseen.

Harjoituksen aikana kenttäposti jaetaan taisteleville joukoille poikkeusolojen järjestelyjen mukaisesti.

Puolustusvoimien logistiikkalaitos testaa kenttäpostijärjestelmän toimintaa säännöllisesti sotaharjoitusten yhteydessä ja kehittää postiverkostoa ja sen toimintaa testauksen perusteella.

Kenttäpostilähetyksessä ei käytetä kenttäpostimerkkejä tai -postikortteja vaan tavallisia kortteja, kirjekuoria ja muita esipainettuja tuotteita.

/OT